目次

一、侵入原因と経路分析

1. 外部からの攻撃

2. 内部管理の脆弱性

二、改善策と予防措置

1. 外部防護体制の強化

2. 内部管理メカニズムの最適化

3. 従業員のセキュリティ意識と緊急対応能力の向上

本文

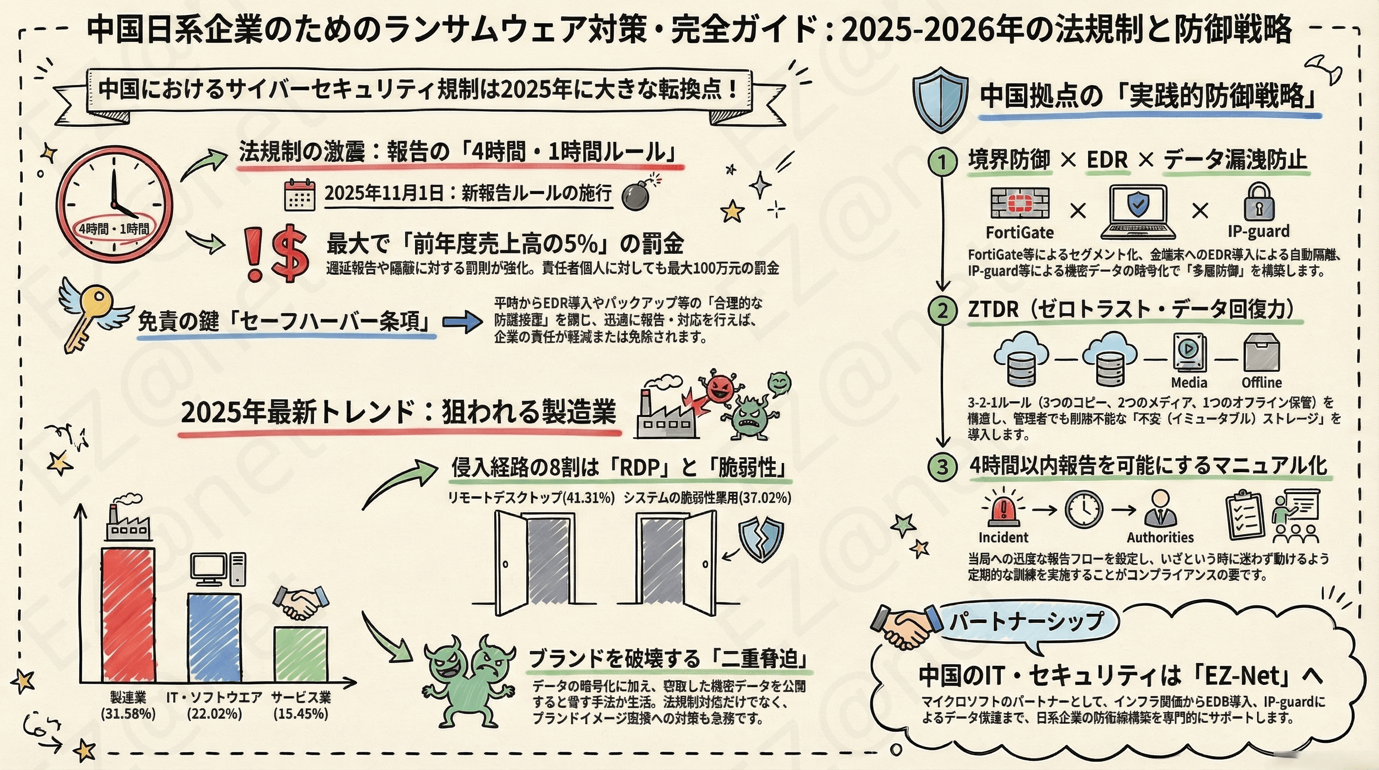

最近、F社とS社は相次いでサイバーセキュリティ事件に遭遇しました。F社は4月X日夜にネットワーク異常を検知し、緊急調査と対応を開始。S社は4月2X日にネットワーク侵入の痕跡を発見しました。両事件とも**海外IP攻撃**と**内部管理の脆弱性**が関連しており、企業のセキュリティ対策における課題が浮き彫りになりました。

NO.01 侵入原因と経路分析

(一)外部攻撃

1. 海外IP攻撃

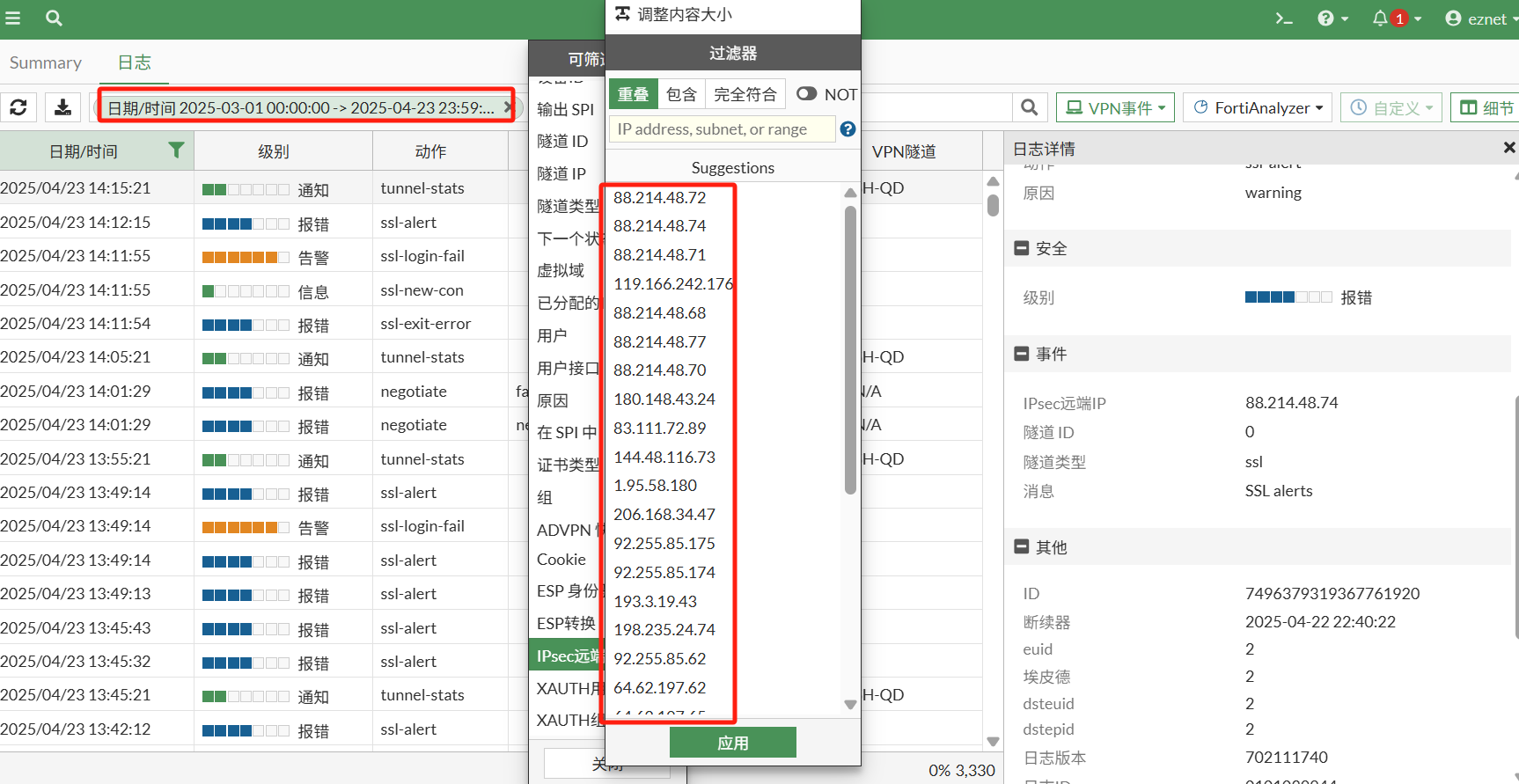

両社は**海外IP**からの攻撃を受け、攻撃者はインターネットの開放性を悪用してスキャンツールで対象企業のネットワーク脆弱性を探し、**ファイアウォール**や**VPN**を突破して内部ネットワークへのアクセス権限を取得しようとしました。

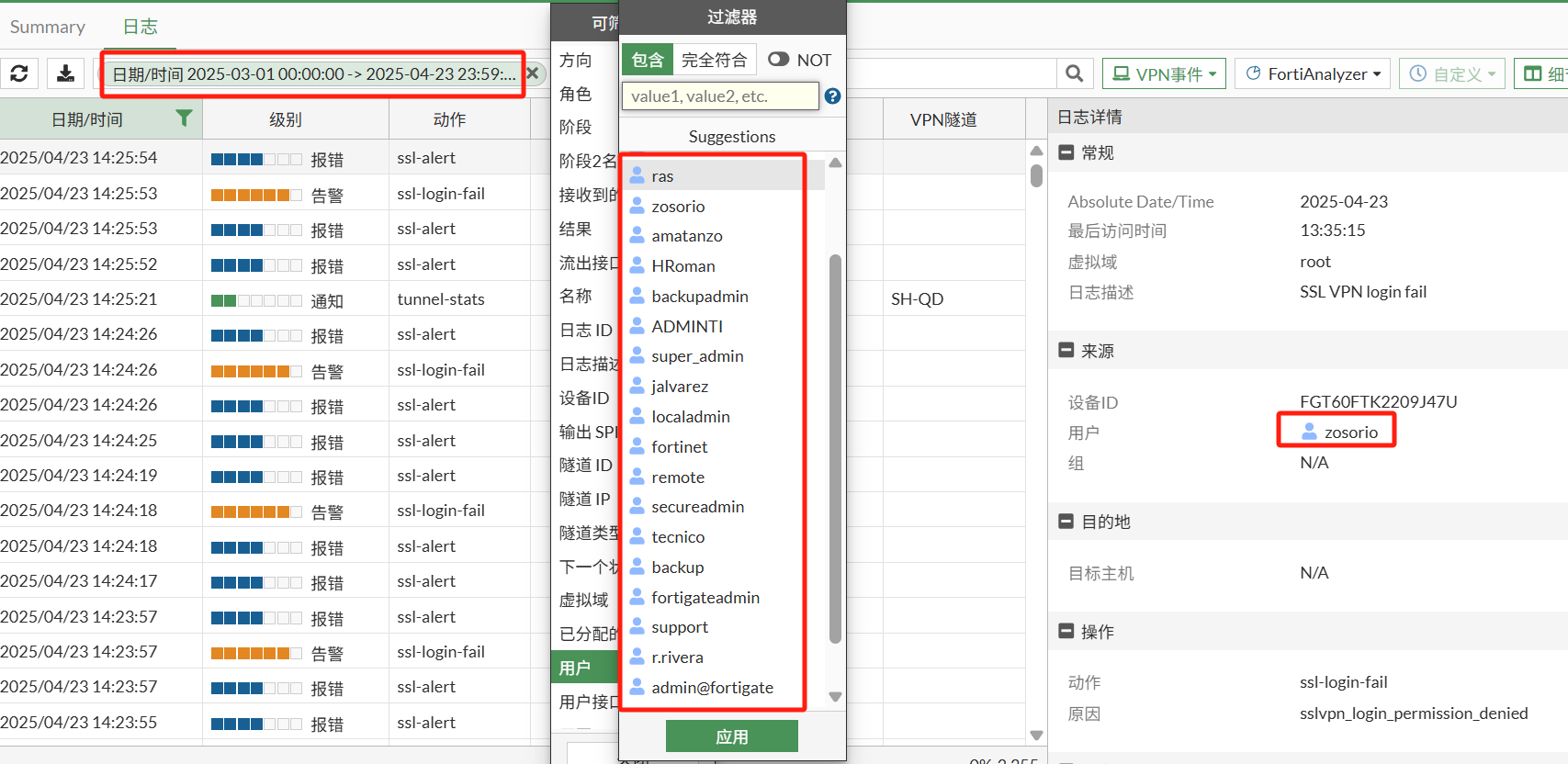

2. ユーザー名の総当たり攻撃

攻撃者は総当たり攻撃を仕掛け異なるユーザー名とパスワードの組み合わせでネットワーク機器へのログインを試みました。一般的なユーザー名と脆弱なパスワードが使用されている場合、攻撃が成功すれば内部ネットワークに侵入しさらなる悪意ある行動を実行できます。

(二)内部管理の脆弱性

1. 脆弱なパスワードとアカウント管理の不備

パスワードが単純すぎる、アカウント権限の不適切な割り当てなどの問題が存在。アカウント改ざんが検知された場合、そのアカウントが攻撃者のさらなる浸透に悪用されるリスクがあります。

2. ソフトウェア・システムの脆弱性

未修正の脆弱性を抱えるソフトウェアやシステムが使用されていました。例えばリモートデスクトップソフトが攻撃の踏み台として悪用される可能性があります。S社の**ファイアウォールログ管理システム**はハードウェアの老朽化やログ保存方法の単一性により、攻撃者によるログ改ざん・削除のリスクが高かった状態でした。

NO.02 改善策と予防措置

(一)外部防護体制の強化

1. ファイアウォールとVPNの管理強化

– 特定IP(国内IPやホワイトリストIP)のみにアクセスを許可し、管理者インターフェースのリモート操作を制限。

– ファイアウォールとVPNのソフトウェアを定期的に更新し、既知の脆弱性を修正。

2. 侵入検知・防御システム(IDS/IPS)の導入

– IDS/IPSでネットワークトラフィックをリアルタイム監視し、総当たり攻撃やDDoS攻撃を自動検知・ブロック。

– ファイアウォールログと連携し、脅威のトレース効率を向上。

3. エンドポイント保護体制の強化(弊社の顧客に対し、EDRシステムの導入を強く推奨)

リアルタイムでエンドポイントを監視:全てのエンドポイントデバイスにEDRエージェントを導入し、プロセス動作、レジストリ変更、ネットワーク接続などの詳細なデータを継続的に収集

自動化対応:システムを事前設定し、悪意のあるプロセスの終了、ファイルの隔離、ホストのネットワーク切断などの標準化対応アクションを実現(SOARプラットフォームとの連携が可能)

(二)内部管理メカニズムの最適化

1. アカウントとパスワードポリシーの改善

– 大文字・小文字・数字・記号を含む複雑なパスワードを義務化(例:「123456」などの脆弱なパスワードを禁止)。

– 二段階認証を導入し、パスワード漏洩時でも第二認証要素なしではログイン不可とする。

二段階認証をまだ導入していないお客様には、強く導入をお勧めいたします。

2.ソフトウェア・システムの脆弱性管理

– 四半期ごとに脆弱性スキャンを実施し、高危険度の脆弱性を優先的に修正。

– リモートデスクトッププロトコル(RDP)の使用範囲を制限し、不要なポートを無効化。

– 老朽化したファイアウォールログ管理システムを更新し、分散型ストレージでログの完全性を確保。

3. ログ監査と保存 (ログシステムをまだ導入していないお客様には、強く導入をお勧めいたします)

– SIEMなどの専門プラットフォームでネットワーク機器・サーバーのログを一元的に管理。

– ログを暗号化し、180日以上保存。不定期に監査を実施し、異常行動を検知。

(三)従業員のセキュリティ意識と緊急対応能力の向上

1. 全員対象のサイバーセキュリティ研修

– 経営層:セキュリティポリシーと責任の徹底。

– 技術チーム:脆弱性修正・攻撃防御スキルの強化。

– 一般従業員:フィッシングメールの見分け方、パスワード管理の基本を周知。

– 模擬フィッシングテストで研修効果を測定し、未達成者は再研修を義務化。

2.緊急対応体制の構築

– 事件レベル(低・中・高リスク)に応じた対応フローと責任者を明確化。

– 四半期ごとにランサムウェア攻撃やデータ漏洩を想定した実戦訓練を実施。

– 専門セキュリティ企業や監督機関と連携し、事件発生時に迅速な技術支援を確保。

以前の記事もチェック

Office2016/2019のサポート終了まであと半年–準備はできていますか?

2025年ネットワークセキュリティ「伝説の製品」は時代遅れになるのか?

パスワードの59%は1時間以内に解読される可能性あり。企業はアカウントをどのように制御すべきか?

EZ-net*******************************************

「ITをもっとEZ(イージー)な存在に。」EZ-netでは、中国の日系企業様を支えるべく、ITの総合サポートを提供しております。情報漏洩防止システム、パソコン・サーバーの販売・修理、メールサーバー、トータル管理・メンテナンスまで、幅広いサービスを提供しております。IT周りでお困りのことがございましたら、EZ-netは御社のご利用状況やご予算に合わせて最善の提案をさせていただきます。お気軽にご相談ください。(日本語・中国語対応可)

EZ-netでは様々なITに関するニュースを更新しております。何かお困りなことがありましたらお気軽にご相談ください。メールサーバーは、20年間メールクラウドセキュリティソリューションに携わってきました。500社以上の顧客サービスの経験を積んでおり、企業のメールサーバーを守るお手伝い致します!

********************************************EZ-net