部分参考文献 FROM 见解

您应该了解的勒索软件类型

勒索软件最早出现在2011 年左右,从 2016 年起开始在国内传播,直至今日。您应该了解的勒索软件类型包括

-

WannaCry

WannaCry 利用windows 中的一个漏洞入侵计算机,并通过加密数据和文件索取赎金。通过使用 Windows 10 或更高版本并采取安全措施防范漏洞,WannaCry 的数量已在减少。

改建的分机:无特殊功能

-

特斯拉密码

TeslaCrypt 的特点是通过钓鱼邮件和网站侵入,将文件扩展名改为 “vvv “并索要赎金。它也被称为 “vvv 病毒”,因为它会将文件扩展名更改为 vvv。由于解密工具和主密钥的出现,风险现已降低。

转换后的扩展名:’vvv’(有时为’ccc’或’zzzz’)。

-

CryptoWall.

CryptoWalls 通过钓鱼邮件或网站进入,将文件扩展名改为 “aaa”、”abc”、”zzz “等,并索要赎金。它仍在不断升级,仍需引起注意。

已转换的扩展名:”aaa”、”abc”、”zzz”。

-

坏兔子

Bad Rabbit “的特点是通过访问一个被篡改的网站下载恶意驱动器。不仅文件会被加密,电脑启动时屏幕上还会显示“Bad Rabbit”,并索要赎金。

改建的分机:无特殊功能

-

奥尼

Oni 通过钓鱼邮件或网站侵入,并在电脑上植入远程控制工具。它的特点是在探索数据和系统一段时间后,会将文件扩展名更改为 “oni”,并索要赎金。有些人认为它是针对日本设计的勒索软件。

已转换扩展名:’oni’。

-

Locky.

Locky 是一种主要通过电子邮件附件感染的勒索软件。打开恶意文件后,植入的文件就会安装,并使用户感染 Locky。它的特点是将文件扩展名改为 “Locky “或 “zepto”,并索要赎金。

已转换扩展名:”locky”、”zepto”。

-

蛇

SNAKE 是 2019 年 12 月左右出现的一种新型勒索软件。它也被称为 EKANS 病毒,因为加密文件的扩展名显示 “EKANS”,是 SNAKE 的倒置。感染案例很少,有观点认为它是有针对性、有计划地感染人,因此需要谨慎。

转换后的扩展名:”EKANS”。

-

迷宫

迷宫是 2019 年出现的另一种新型勒索软件。它的独特之处在于通过钓鱼邮件或网站进入,并在加密文件之前窃取重要信息。如果不满足赎金要求,它就会采取泄露信息等可怕措施。

改建的扩展功能:无特殊功能

-

Ryuk.

Ryuk 是 2018 年左右出现的一种勒索软件,通常用于有针对性的攻击。它主要通过电子邮件附件传播。它的另一个特点是利用 “网络唤醒”(Wake-On-Lan)功能对未开机的计算机造成破坏,从而扩大感染规模。

改建的扩展功能:无特殊功能

了解这类勒索软件并不意味着您就安全了。这是因为勒索软件在不断变化,新的勒索软件不断出现。

也请查看最新信息,为应对勒索软件的威胁做好准备。

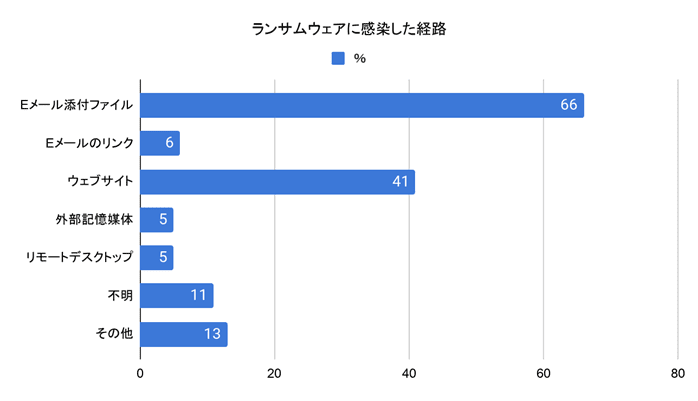

勒索软件如何感染公众。

JPCERT 协调中心对日本 184 家机构进行的调查发现,以下是最常见的勒索软件感染途径。

在实践中,最常见的感染途径是

通过电子邮件感染。

通过网站感染

∙ 通过远程桌面协议感染。

通过存储介质感染

本节将介绍四种感染途径。

通过电子邮件感染

最常见的勒索软件传播方式是电子邮件和短信。

……打开从你不记得的人那里收到的电子邮件附件。

打开电子邮件正文中的 URL。

这将使计算机感染勒索软件,并重写计算机上的扩展名,使其无法打开。

在某些情况下,您会收到不认识的人寄来的发票,打开后您会想 “这是什么发票?当你打开它时,你可能会感染勒索软件。

只要有电话号码或电子邮件地址,电子邮件和短信就能向不特定人数发送勒索软件,因此任何人都可能成为目标。

来自网站的感染

勒索软件还可以通过网站传播。

…访问被篡改的网站,从而感染勒索软件。

…点击旨在让他们感染勒索软件的恶意广告。

打开通过网站下载的文件

据说三种主要感染途径是网页上显示的广告和污损网站制作精良,无法识别是否感染了勒索软件,因此无法一眼判断。

最近,一些人利用勒索软件,在人们使用电脑时显示 “您将感染病毒 “等安全警报,并让他们下载恶意文件,从而感染勒索软件。

通过远程桌面协议感染

远程桌面协议(RDP)允许个人电脑维护人员和系统管理员远程控制个人电脑,如果启用了远程桌面协议,则可能会发起暴力攻击,尝试使用任何 ID 和密码进入系统。

有报道称,世界各地有关易受攻击的远程桌面协议的信息正在暗网上出售,似乎购买信息就可以在一定程度上不费吹灰之力地进行有针对性的攻击。

使用已感染勒索软件的计算机上使用的存储介质。

如果 USB 或 SD 卡上的照片或数据已经感染了勒索软件,那么每次在另一台计算机上打开该文件时,都有可能感染勒索软件。

在另一台计算机上使用已感染勒索软件的计算机上使用的存储介质也会传播勒索软件。

这样一来,本应只有一台设备通过存储介质感染勒索软件,但损害却可能波及越来越多的设备。

查看以前的文章。