安全研究人员将 SMB 远程代码执行漏洞 (CVE-2020-0796) 命名为 “SMBGhost”。微软最近发布了 CVE-2020-0796 的补丁。这是一个影响 Windows 10 的严重 SMB 服务器漏洞。未经认证的攻击者可利用此漏洞导致内存损坏并远程执行代码。

微软在正式发布漏洞前为重要合作伙伴提供预警 Fortinet 作为微软的重要合作伙伴,于 3 月 10 日发布了 FortiGuard 安全功能,并更新了其 IPS 签名数据库,以Fortinet 作为微软的重要合作伙伴,于 3 月 10 日发布了 FortiGuard 安全功能,并更新了 IPS 签名数据库,以保护用户免受攻击威胁。

使用 SMB 3.1.1 协议处理压缩信息时,其中的数据无法通过安全检查,如果直接使用,很容易造成内存损坏。攻击者可利用此漏洞在未经授权的情况下远程执行代码。受黑客攻击的目标系统只能通过上网才能被黑客入侵。

该漏洞的影响与 “永恒之蓝 “系列非常相似。它们都是利用 Windows SMB 漏洞远程攻击,获取系统最高权限。WannaCry 勒索软件就是由 Eternal Blue 系列漏洞攻击工具引发的事件。该漏洞是基于直接攻击 SMB 服务器造成 RCE,再加上攻击 SMB 客户端。攻击者可以建立一种方法来触发特定网页、压缩包、共享目录、OFFICE 文档等中的漏洞。 来自 Fortinet D-Team

漏洞编号

– CNVD-2020-16676

– CVE-2020-0796

对脆弱性的影响。

适用于 32 位系统的 Windows 10 第 1903 版

适用于基于 x64 的系统的 Windows 10 第 1903 版

适用于基于 ARM64 的系统的 Windows 10 第 1903 版

Windows Server,第 1903 版(服务器核心安装)版本 1903(服务器核心安装)

适用于 32 位系统的 Windows 10 版本 1909

适用于基于 x64 的系统的 Windows 10 版本 1909

Windows 10 版本 1909用于基于 ARM64 的系统

Windows Server,版本 1909(服务器核心安装)

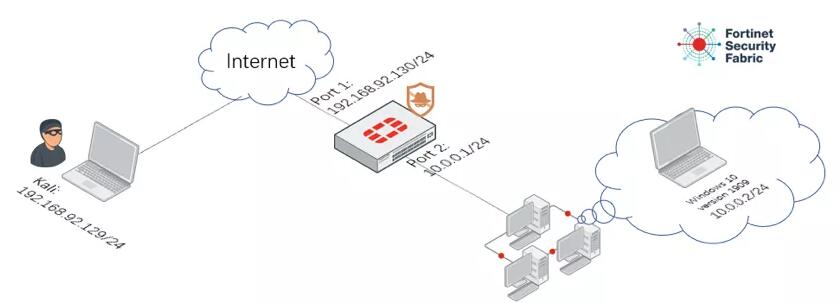

脆弱性复制过程

部署环境:

– 基于 x64 的系统虚拟机的 Windows 10 版本 1909。

– Kali 4 VM 下载过期脚本(不提供攻击脚本,因为这里的主要目的是展示攻击和防御方法)。

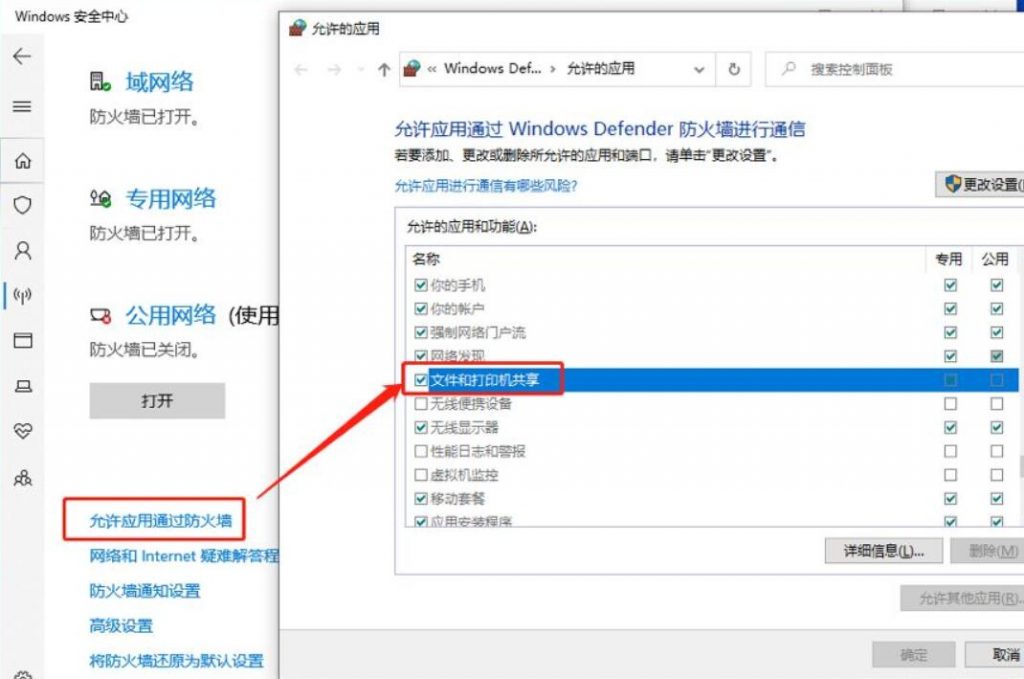

(1) Windows 10 设置:必须打开 Windows 10 SMB 服务(TCP 端口 445):Windows 安全中心 – [网络和安全保护] – 允许应用程序通过防火墙。

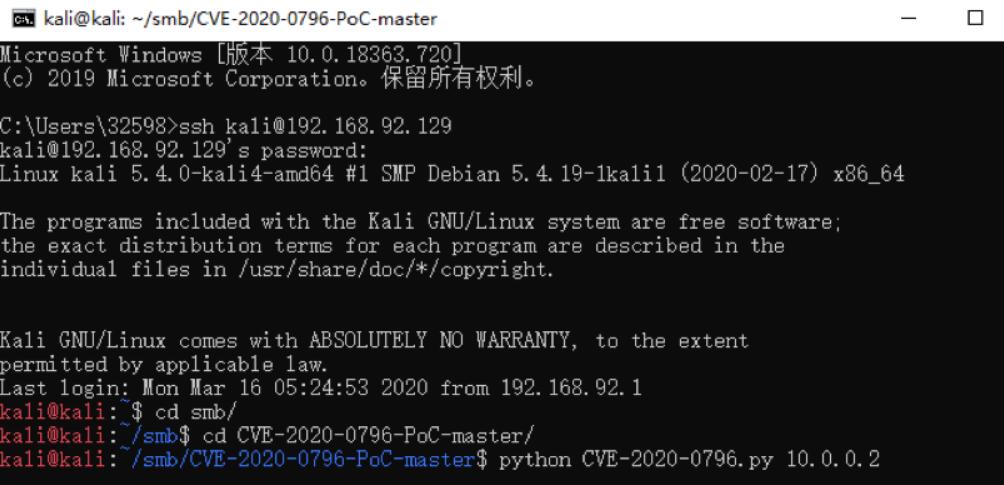

(2) Kali 配置:下载 EXP 脚本:https: //packetstormsecurity.com/files/download/156731/CVE-2020-0796-PoC-master.tgz

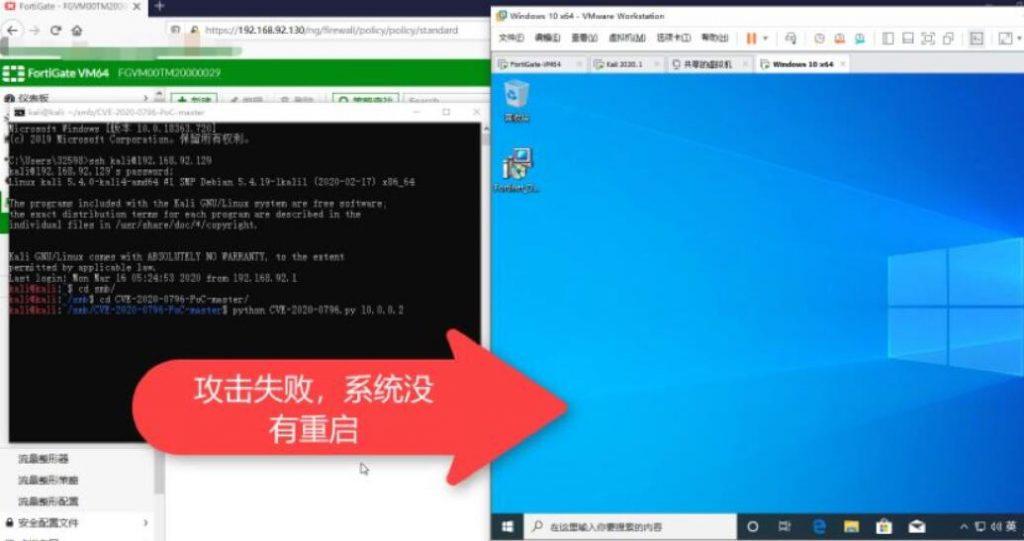

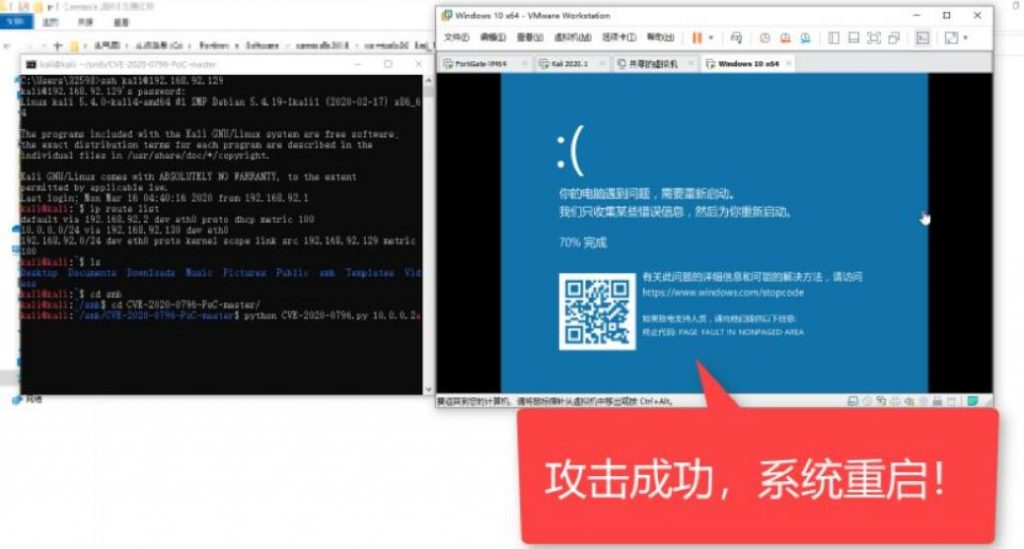

(3) 在 Kali 上执行攻击操作(同时观察 Windows 10 虚拟机的状态):运行攻击脚本:python CVE-2020-0796.py 10.0.0.2 10.0.0.2 是被攻击的 Windows 10 主机的 IP 地址。

攻击结束后,Windows 10 将重新启动,屏幕截图如下所示

如何修复漏洞。

方法一

Windows 10 用户需要尽快升级到 Microsoft 针对 CVE-2020-0796 更新的最新补丁。

请参见https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0796

更新说明 方法二

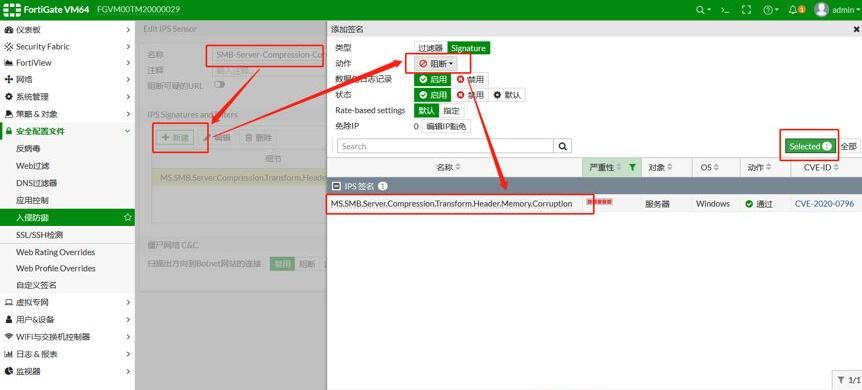

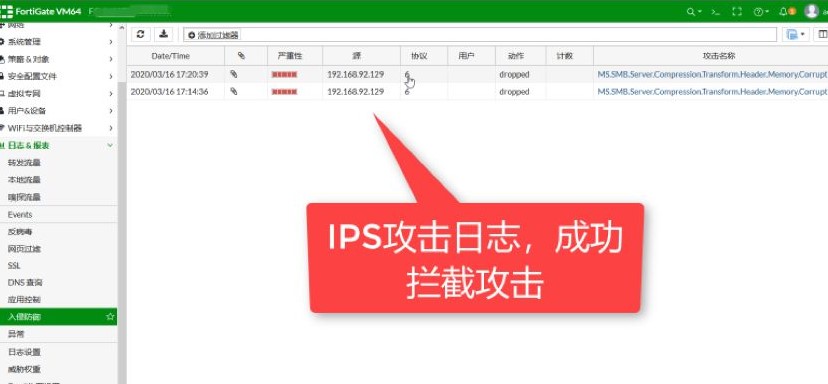

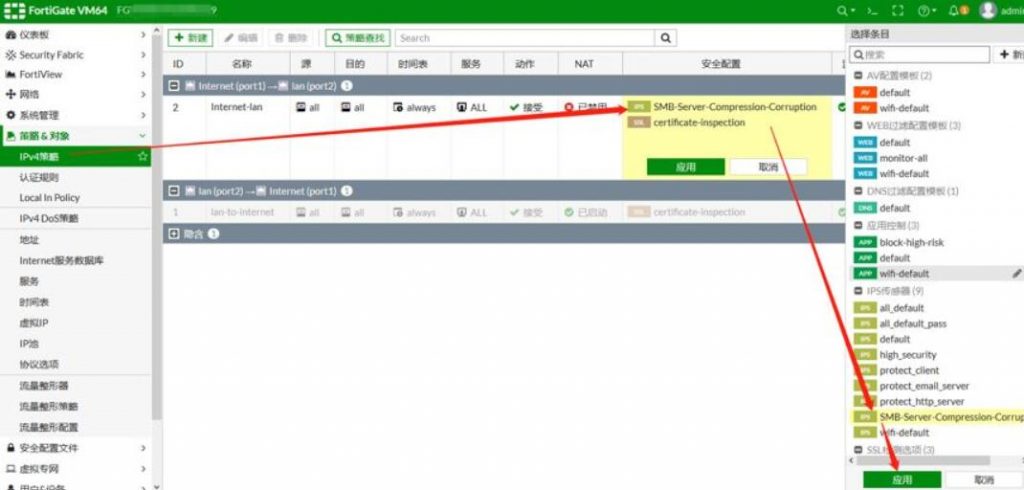

FortiGate 用户更新 IPS 签名数据库

函数名称:MS.SMB.Server.Compression.Transform.Header.Memory.Corruption,主要步骤有

(1) 为 FortiGate 添加 IPS 防御规则。

(2) 在战略中启用 IPS 保护策略。

(3) 无法登录 Kali 重新攻击 Windows 10 受害主机。

其他参考链接。

Fortinet 安全警报分析报告链接:

FortiGuard Global Security Institute:

https://fortiguard.com/encyclopedia/ip/48773

中国在远程办公/远程工作在中国一站式在

在上海有超过15年的工作经验。

有 200 多家日本公司正在使用这项服务。‼️

EZ-net 上海日信信息技术有限公司

将由日本 IT 顾问负责。

联系人: https://www.ez-net.com.cn/WpSwell/index.php?id=contactus

EZ-net*********************************