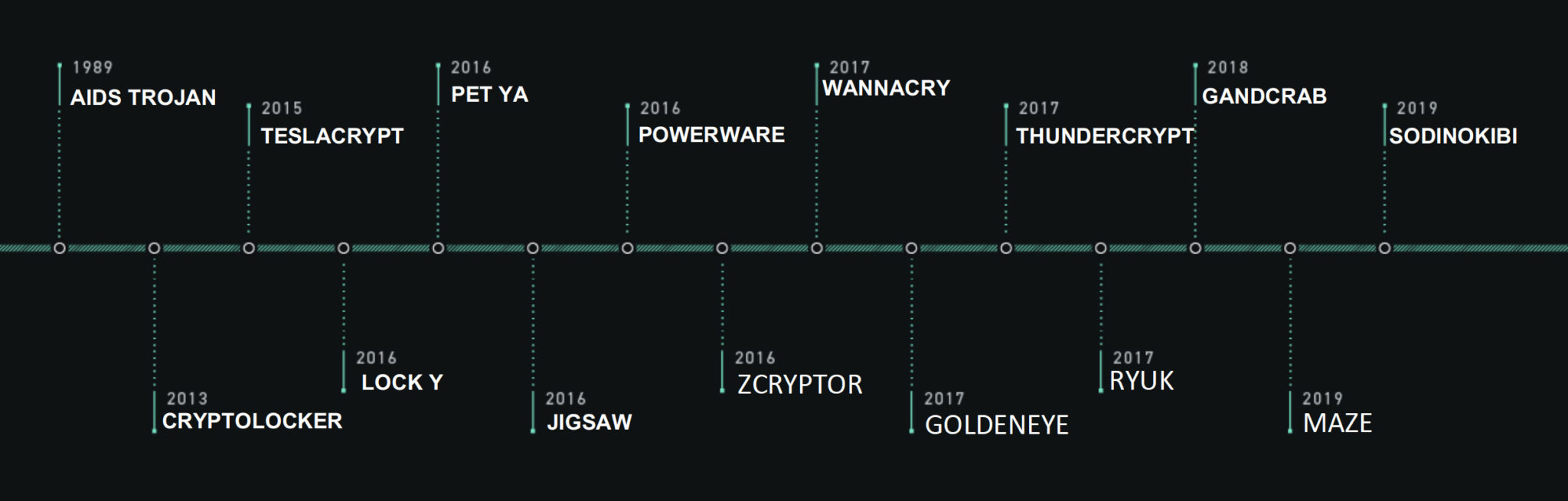

昨年も記事にしたランサムウェアの脅威ですが2020年も猛威を振るっています。

昨年の記事はこちらhttps://www.ez-net.com.cn/WpSwell/column/?p=2736

EZーnetではお客様の被害を防ぐべく、社内セキュリティ診断を行っておりますので気になることがありましたら何なりとご相談下さいませ

・2020年の被害

2020年1~11月は公表ベースで国内外の200以上の組織がランサムウェアの被害に遭っています。攻撃者によって重要なデータを暗号化もしくは窃取されたり、あるいは業務システムの稼働を妨害されたりするなどして、事業の継続に深刻な影響が生じたケースが珍しくなくなったとしています。例えば、10月にはドイツのソフトウェア企業が「Clop」と呼ばれるマルウェアを通じて機密データが窃取され、攻撃者がインターネット上の闇サイトにそのデータを暴露した。攻撃者はソフトウェア企業に対し、データの公開停止と引き替えに約2300万ドルの金銭を要求しました。実際には公表せずに要求された金銭を支払い公にしていないケースも考えられるのでもっと多くの企業が被害にあっていると考えられます。

・2020年の特徴

2017年に世界的な流行を見せた「Wannacry」などでは、被害者にコンピューターに表示するメッセージ(脅迫文)に記載されるのが金銭を要求する内容が中心で、バラマキ型攻撃の特徴でした。これに対して2020年に確認された攻撃の多くは、攻撃者が事前に標的とした企業や組織の名前を脅迫文に入れてランサムウェアを作成し、攻撃を仕掛けるケースだったという。また、攻撃者が要求する金額もWannacryは数百ドルだったものが、2020年は上述の企業のように数百万~数千万ドルという規模に増加していた。 攻撃者が企業や組織を標的にする傾向が強まっているのは、狙われた側のダメージが大きいことや多額の金銭を得られることにある。攻撃者の観点では、不特定多数を狙うバラマキ型は、どの被害者がどれくらい金銭を支払うかが予測しづらく、金銭を獲得するための手間もかかることから、つまりは金銭を得るまでの効率が悪い。 一方で、企業や組織は攻撃の準備に手間がかかる(標的のIT環境を事前に調べるなどの作業がある)ものの、脅迫にこぎつければ影響を恐れて金銭を支払う可能性が高く、結果的にバラマキ型よりも効率的に多額の金銭を獲得できるからだという。

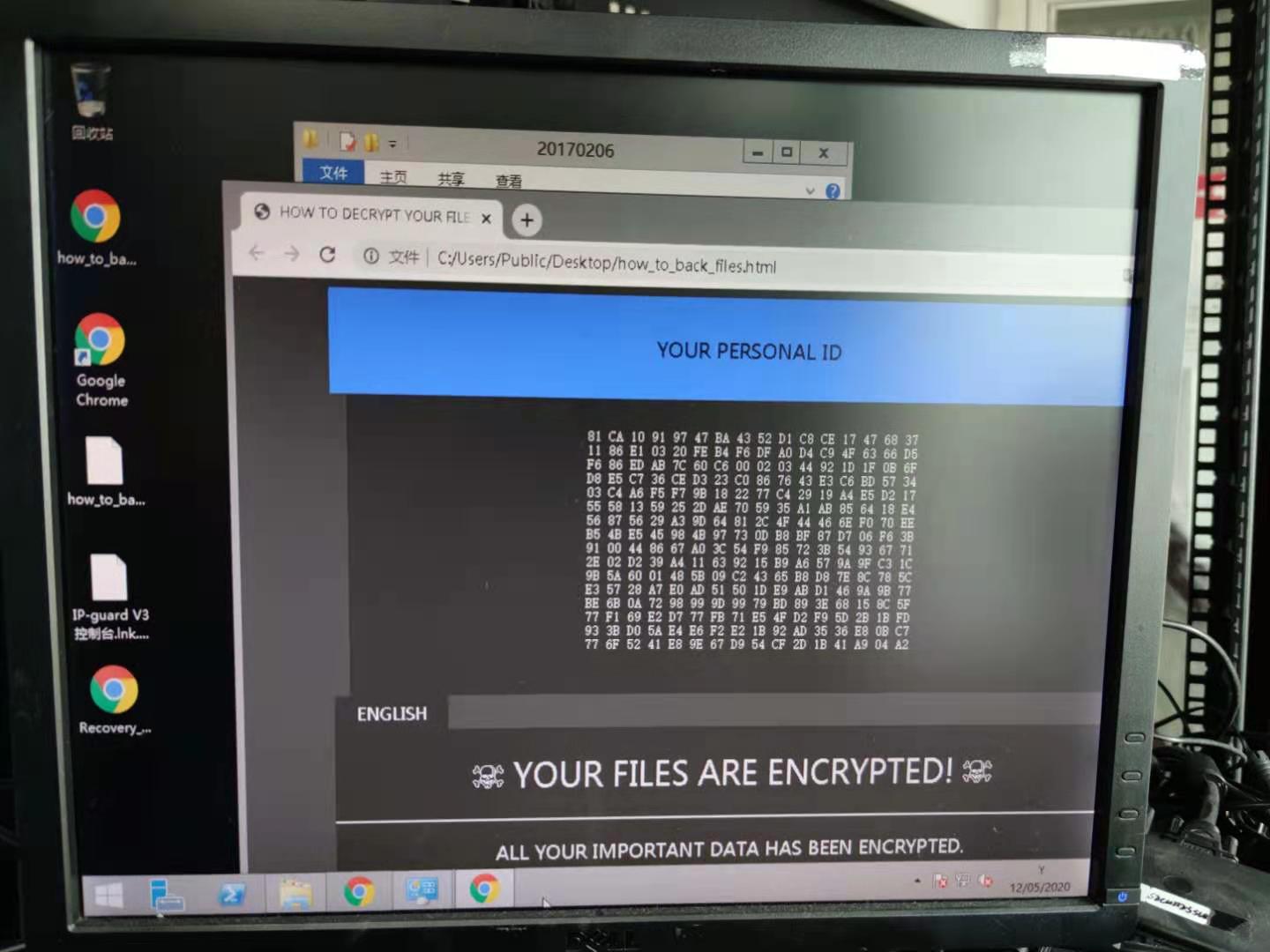

・EZ-netが実際に見て対応した事例

今年実際に被害にあったお客様の事例をお伝えします。お客様は香港でランサムウェアの被害を受け弊社に連絡が入りました。香港だけでなく上海、北京その他地区にもVPN接続されていてすべての場所で感染を受け攻撃者より身代金50万ドルを要求されました。バックアップ自体が取れていいたためデータの90%以上は無事でしたが新たにシステム及びネットワーク環境を整備し直し2週間後には残りのデータ10%も復旧及びウィルスを完全に除去いたしました。今回のケースではバックアップが取れていたため業務への影響は少なくて済みましたがバックアップがない状態ですと完全に通常業務ができない状態になってしまいますので、改めてバックアップの重要性を再認識いたしました。

・「攻撃者が手軽に稼げる手立て」であるランサムウェア

近年のランサムウェアは、自身のコードを変更してシグネチャベースのアンチウイルス製品のチェックをすり抜ける機能を備えています。また「ドライブ・バイ・ダウンロード」や、「サプライチェーン攻撃」といった、新たな感染経路を辿って感染するケースも増えており、あの手この手を使って既存のセキュリティ対策をくぐり抜けてきます。

また攻撃者の立場から見ると、ランサムウェアは他の手口と比べ「手軽に稼げる手立て」ととらえられているふしがあります。近年の標的型攻撃は手口が巧妙化・高度化し、中にはいったん侵入を果たした後も長期間に渡り内部に潜伏し、攻撃ターゲットの動向を注意深く観察してから巧妙なソーシャルエンジニアリングを仕掛けてくるものもあります。

・大胆でシンプルなランサムウェアの手口

ランサムウェアの手口は、こうした高度な攻撃と比べると”粗雑”と言っていいほど大胆でシンプルです。ユーザーの端末に侵入するやいなや、あっという間にファイルを暗号化して身代金を要求するメッセージを表示します。長期間に渡る潜伏活動も、情報収集活動も必要ありません。そのため、侵入したマルウェアのふるまいを基に脅威を検知するタイプのセキュリティ製品でも、そのようなランサムウェアの挙動をなかなか検知できないのが実情です。

・誰もが簡単にランサムウェア攻撃を仕掛けられるようになった

このように近年、ランサムウェアの被害が拡大の一途をたどっています。前述したレポートを掲載した2018年前半にはいったん被害が大幅に減少したかに見えたものの、その後再び増加に転じ、2019年12月には身代金の平均支払金額が8万ドルを超えたとの報告もあります。

その背景には、ランサムウェアを簡単に作成できる「RaaS(Ransomware-as-a-Service)」サービスがダークウェブにおいて普及したことで、誰もがランサムウェア攻撃が仕掛けられるようになったという事情があります。今や攻撃者は自身でランサムウェアを開発する必要はなく、SaaS型のクラウドサービスとしてランサムウェア攻撃を請け負うRaaSを利用することで、たとえ専門知識がなくても簡単に攻撃を実行できるようになりました。

また攻撃の量だけではなく、その“質”も最近ではかなり変化してきました。前述したように、かつてのランサムウェアの動作は極めて単調で、基本的にはただ「データを暗号化して身代金を要求する」だけでした。中には極めて巧妙な振る舞いをするランサムウェアもありましたが、その一方でとても粗雑な作りのものが多かったことも事実です。ただしそのようなランサムウェアであっても、大量のターゲットに無差別にばらまくことで確かな効果を上げることができました。

しかし最近のランサムウェア攻撃の多くは、ただ単にデータを暗号化して身代金を要求するだけでなく、データそのものやユーザーのID/パスワード情報を盗んで、それらをダークウェブで売却することで利益を上げるようになりました。このような複合型の攻撃を仕掛けることによって、より確実に利益を上げられるようにしているのが近年のランサムウェア攻撃の特徴だと言えます。

・ランサムウェア対策として、バックアップや身代金支払いが常に有効とは限らない

ランサムウェア対策として、一般的には「データバックアップを取ること」が推奨されています。暗号化されてしまったデータを自分たちの手で復旧するための唯一確実な手段が、データのバックアップ/リストアです。従って、バックアップを日ごろから確実に行っておくことはランサムウェア対策の基本中の基本です。

しかしだからと言って、「ランサムウェアに感染しても、バックアップさえ行っていれば安心」というわけにはいきません。バックアップは複数ある防御策のうちの「最後の砦」に過ぎず、その手前で幾重にも防御の網を張り巡らせておくことで初めて効果的な対策が可能になります。もし万が一の際にバックアップデータがリストアできなかったり、そもそもバックアップが正常に取れていなかったら、あっという間に万事休すです。

そもそもバックアップが正常に取れていたとしても、直近のデータはかなり高い確率で失われてしまいますし、データを復旧する間のシステム停止は避けられません。しかも近年の高度なランサムウェア攻撃は、一定期間攻撃対象のネットワーク内に潜伏して環境を偵察・分析し、攻撃時にはバックアップデータまで暗号化してしまうこともあります。そのため、バックアップを過信することは禁物です。

中には、「最悪の場合、身代金を支払えばいい」と考えている方も少なくないかもしれません。しかし言うまでもなく、身代金を支払ったとしてもデータが元に戻る保証はなく、実際のところ元に戻らなかったケースも多発しています。そもそも、データが暗号化されてしまった時点でシステムは使い物にならなくなってしまいますから、「身代金を払うべきかどうか」「データを復旧できるかどうか」と迷っている間も、ビジネス上の被害はどんどんふくらんでいきます。こうしたダウンタイムは一般的には2週間以上に及ぶと言われているため、その間のビジネス停止がどれほどの損失をもたらすか、想像に難くないでしょう。

・被害を未然に防ぐランサムウェア対策とは

ではランサムウェア対策として、一体どのような対策を行っておくべきなのでしょうか。バックアップをきちんと取り、それが正常にリストアできるかどうかを定期的にテストすることは、依然としてランサムウェア対策の基本です。その際には、バックアップデータが暗号化されてしまうリスクを考慮して、データコピー×3、ストレージメディア×2、オフサイトコピー×1のいわゆる「3-2-1ルール」に則ってセキュアなバックアップ管理を心掛けることをお勧めします。

またランサムウェア攻撃の最初の一手として使われる手段は、今も昔もフィッシングメールが主流です。従って、「不審なメールは開かない」「怪しいURLリンクはクリックしない」といったフィッシングメール対策を、今一度組織内で周知させることも重要です。

こうした日頃からの備えを徹底させた上で、アンチウイルスや次世代アンチウイルス、PowerShellを悪用したファイルレス攻撃への対策、ランサムウェア検知機能といった複数のエンドポイント防御を組み込んだ最先端のエンドポイントセキュリティ製品をランサムウェア対策として導入すれば、その効果をより発揮することができるでしょう。

以前の記事もチェック

中国国内でのBCP(事業継続計画)対策はお済みですか? その1

Windows 10 対応とハードディスク暗号化 で十分!!

テレビ会議業界のユニコーン企業であるZoomが中国市場からの撤退を発表しました